finanças

Negócios & Empresas

Conheça a MFA (Autenticação Multifator): a camada de segurança que falta à sua empresa

Imagine que a porta da sua empresa só tivesse um trinco. Se alguém tivesse a chave, entrava sem esforço. As palavras-passe funcionam um pouco assim. Quando são a única barreira, basta um erro, um phishing bem feito ou uma fuga de dados para abrir caminho a um atacante.

E os dados não deixam margem para dúvidas. Segundo a Microsoft, ativar autenticação multifator bloqueia mais de 99,9% dos ataques que conseguem ultrapassar passwords.

Por isso, mais do que confiar numa “boa palavra-passe”, o que realmente protege a sua empresa é garantir que, mesmo que ela caia em mãos erradas, isso não chega para entrar. É aqui que entra a autenticação multifator.

O que é a autenticação multifator (MFA)?

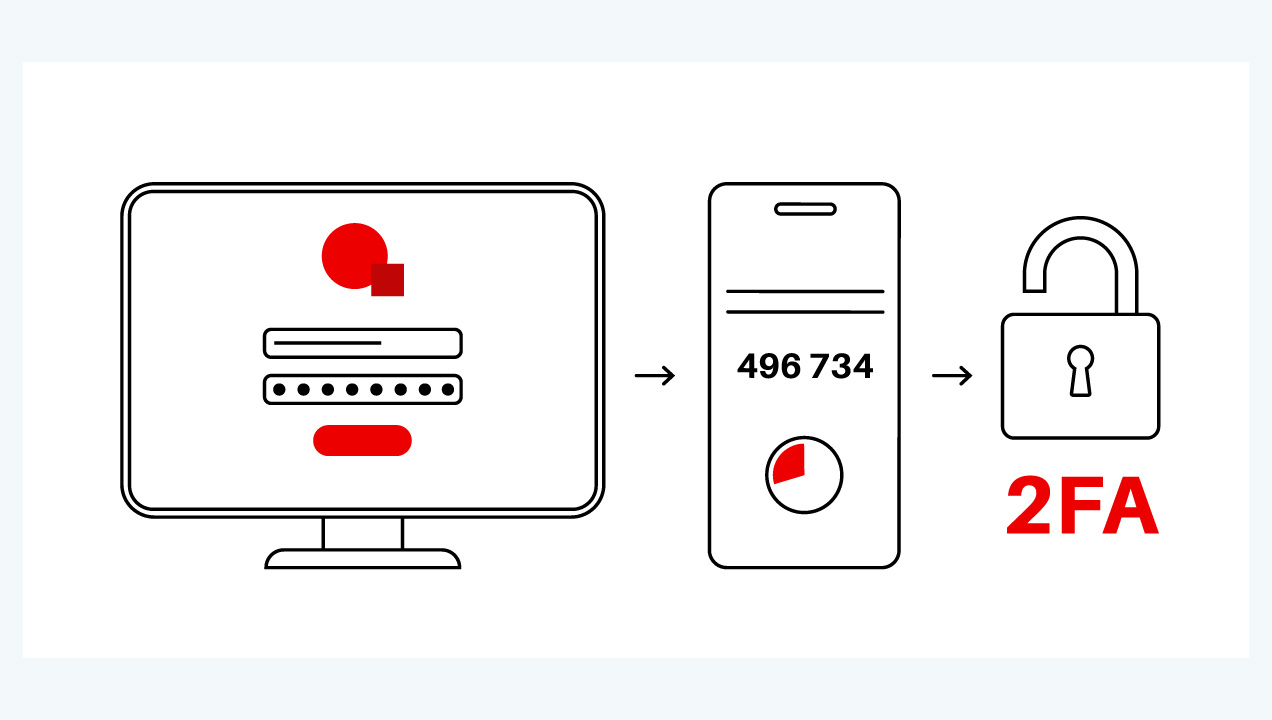

A MFA (autenticação multifator) funciona como acrescentar novas fechaduras à porta. Não combate apenas a palavra-chave fraca ou o erro humano: cria várias camadas de proteção que obrigam o utilizador a provar quem é de formas diferentes.

Para isso, combina dois ou mais fatores independentes, que podem ser:

- Algo que a pessoa sabe: a palavra-passe, um PIN, uma resposta secreta

- Algo que a pessoa tem: o telemóvel, um cartão inteligente, um token físico, uma chave de segurança

- Algo que a pessoa é: impressão digital, rosto, voz, padrão da íris.

Quando a MFA está ativa, não chega acertar na palavra-chave. Essa é apenas a “primeira fechadura”. O sistema pede depois um segundo passo de verificação em duas etapas: um código no telemóvel, uma confirmação numa aplicação autenticadora ou até a leitura da impressão digital. Só depois de validar esse segundo fator é que o acesso é concedido.

A MFA transforma o login num processo de autenticação forte, muito mais resistente a ataques como:

- Roubo de credenciais

- Ataques de força bruta (tentativas automáticas de palavra-chave)

- Reutilização de palavras-passe entre vários serviços

- Campanhas de phishing dirigidas a colaboradores.

É obrigatório para todas as empresas?

Nem sempre, mas há áreas em que a autenticação de dois fatores ou multifator já não é apenas recomendada, é exigida.

No setor financeiro, por exemplo, a diretiva europeia DSP2 (Diretiva dos Serviços de Pagamento) veio impor autenticação forte do cliente em várias situações, como o acesso ao homebanking ou a realização de pagamentos eletrónicos. Isto significa que, para certos tipos de operações, ter MFA deixou de ser uma opção e passou a ser uma condição para operar.

Para o resto das empresas, a MFA pode não ser ainda um requisito legal direto, mas é cada vez mais vista como boa prática mínima de segurança digital, sobretudo se:

- A empresa trabalha em regime híbrido ou remoto

- Usa serviços em cloud para o dia a dia

- Guarda dados pessoais ou informações sensíveis de clientes

- Tem contas de administração com muitos privilégios.

Por isso, a pergunta já não é tanto “sou obrigado?”, e sim “faz sentido continuar sem esta camada extra de proteção?”. Na maioria dos casos, a resposta é não.

Tipos de soluções MFA disponíveis

Falar de MFA não é falar de uma única tecnologia. Existem várias formas de implementar autenticação forte, com diferentes níveis de segurança, custo e conveniência. O ideal é escolher o modelo que faça sentido para a realidade da sua empresa.

Aplicações autenticadoras

São, hoje, uma das soluções mais equilibradas entre segurança e facilidade de utilização.

Aplicações como Microsoft Authenticator ou Google Authenticator geram códigos temporários (normalmente de seis dígitos) que mudam de poucos em poucos segundos. O fluxo é simples: faz login com a palavra-passe e, em seguida, abre a app para ver o código válido naquele momento e introduzi-lo no sistema.

Vantagens principais:

- Não dependem de SMS, que podem ser alvo de ataques

- Funcionam mesmo sem rede móvel, desde que o relógio do dispositivo esteja correto

- Podem ser configuradas em mais do que um dispositivo, com as devidas cautelas.

SMS e notificações push

Este é, provavelmente, o tipo de MFA que mais gente já usou.

Depois de introduzir a palavra-passe, recebe:

- Um SMS com um código de uso único, ou

- Uma notificação push no telemóvel a perguntar se é realmente você que está a tentar entrar.

São mecanismos muito simples de explicar a qualquer pessoa. No entanto, têm algumas fragilidades: os SMS podem ser intercetados em ataques mais sofisticados e as notificações push podem levar a que o utilizador, cansado de insistências, acabe por carregar em “aprovar” sem pensar muito, abrindo a porta a ataques de “MFA fatigue” (cansaço deste tipo de autenticação).

Tokens físicos e chaves de segurança

Aqui, entram os clássicos tokens bancários, cartões inteligentes ou chaves de segurança baseadas em normas como FIDO2.

São pequenos dispositivos físicos que:

- Geram códigos numéricos, ou

- São ligados ao computador (por USB, NFC, etc.) para validar o acesso.

São muito usados em contas de administração e em sistemas críticos, onde o impacto de um acesso indevido seria grande. A vantagem é que são bastante difíceis de copiar ou de “enganar” através de phishing.

A desvantagem é a logística: é preciso comprar, distribuir, gerir perdas e substituições.

Biometria

A biometria usa características únicas da pessoa – aquilo que ela é – para autenticação:

- Impressão digital

- Reconhecimento facial

- Reconhecimento de voz

- Leitura da íris ou retina.

Hoje, muitos portáteis e telemóveis já trazem estes mecanismos integrados. Em contexto empresarial, a biometria costuma ser combinada com outro fator, por exemplo, impressão digital + dispositivo registado, funcionando como uma forma de 2FA segurança bastante confortável para o utilizador.

Como funciona a autenticação multifator: passo a passo

Do ponto de vista de quem usa, o processo de MFA pode ser resumido em dois momentos: configuração e utilização no dia a dia.

Na configuração, o utilizador entra na sua conta com o método tradicional (utilizador + palavra-passe) e ativa a opção de autenticação multifator ou verificação em duas etapas. O sistema pede que escolha um método adicional: SMS, aplicação autenticadora, chave física, biometria, etc. A partir daí, faz-se o “casamento” entre a conta e esse segundo fator.

Se for uma aplicação autenticadora, por exemplo, o utilizador aponta a câmara do telemóvel para um QR code e, a partir desse momento, a app passa a gerar códigos válidos para essa conta.

Depois vem o dia a dia. Sempre que fizer login:

- Introduz o nome de utilizador e a palavra-passe

- O sistema verifica se a palavra-chave está correta

- Se estiver, pede a tal segunda prova de identidade: o código da app, o SMS, a leitura da impressão digital, etc.

- Só depois de validar este segundo fator é que se concede o acesso.

Muitos serviços permitem ainda marcar como “dispositivo de confiança”, para que esse segundo passo só seja pedido de tempos em tempos ou quando há sinais de risco (novo país, novo IP, novo navegador). Assim, equilibra-se segurança com conveniência.

E se quiser retirar a MFA?

Tecnicamente, é quase sempre possível desativar a MFA nas definições de segurança. Mas é importante perceber o impacto dessa decisão.

- Em contas pessoais (email, redes sociais, serviços de cloud), desligar a MFA é voltar ao cenário em que basta uma única palavra-passe comprometida para perder o controlo da conta. Em particular no email – que é muitas vezes usado para recuperar acessos a outros serviços – a recomendação é simples: mantenha sempre a MFA ativa

- Em contas empresariais, a desativação não deve ser feita “porque dá trabalho”. Idealmente, deve existir uma política interna clara: quem pode pedir a remoção, em que situações, quem aprova e que alternativa é oferecida. Muitas vezes, a solução não é retirar MFA, mas mudar o método (por exemplo, sair de SMS para app autenticadora, que é mais cómodo e seguro).

Porque é que a MFA é essencial para empresas

Do ponto de vista da segurança digital das empresas, a MFA responde a um problema muito concreto: as palavras-passe são frágeis.

Mesmo com políticas exigentes, é difícil garantir que todos os colaboradores:

- Criam palavras-passe fortes

- Não as reutilizam entre serviços

- Não caem em esquemas de phishing

- Não as guardam em sítios pouco seguros.

A autenticação multifator parte da realidade que erros vão acontecer. O objetivo é fazer com que, mesmo quando um atacante consegue descobrir uma palavra-chave, isso não seja suficiente para entrar.

Ao proteger contas de email, acessos VPN, consolas de administração de serviços cloud, aplicações de negócio e gestores de palavras-chave com MFA, a empresa:

- Reduz drasticamente o risco de comprometer identidades

- Limita o impacto de malware que tenta roubar credenciais

- Dificulta o acesso a dados sensíveis de clientes e colaboradores

- Protege melhor a continuidade da operação.

Além disso, a MFA é cada vez mais vista como peça central em abordagens de Zero Trust, em que nada é assumido como “seguro por defeito” e cada pedido de acesso é verificado de forma mais rigorosa.

Resumindo, é uma das medidas de segurança com melhor relação custo–benefício. Não é perfeita, não resolve todos os problemas, mas corta uma grande parte dos ataques mais comuns ao ponto de partida, que é o login.

Como implementar MFA na sua empresa

Saber que a MFA é importante é um primeiro passo. O desafio seguinte é conseguir implementá-la sem bloquear o trabalho diário das pessoas.

Uma forma prática de avançar é encarar a MFA como um projeto de segurança com fases bem definidas, em vez de um botão que se liga para todos no mesmo dia.

- Começar pelos acessos mais sensíveis. Antes de pensar em “MFA para toda a gente”, vale a pena mapear os sistemas críticos: contas de administração, ferramentas em cloud, VPN, email corporativo, aplicações de negócio centrais. São estas portas que devem ter autenticação forte em primeiro lugar

- Escolher os métodos certos para cada grupo. Pode não fazer sentido dar uma chave física a todas as pessoas da empresa, mas pode ser muito sensato usá-la para administradores de sistemas ou equipas com acesso a dados altamente confidenciais. Para a maioria dos colaboradores, uma app autenticadora ou notificações push bem configuradas podem ser suficientes

- Integrar com Single Sign-On quando possível. Se a empresa usar um sistema de identidade central, é possível aplicar MFA na entrada e, depois, deixar o colaborador circular entre várias aplicações sem voltar a fazer login. Assim, mantém-se a segurança sem multiplicar fricção

- Comunicar e apoiar, não apenas impor. A adoção corre muito melhor quando as pessoas percebem o “porquê”. Explicar de forma simples o que está em causa – proteção de contas online, dados de clientes, continuidade do negócio – ajuda a transformar a MFA de “mais um código chato” numa responsabilidade partilhada

- Planear o que acontece quando algo corre mal. Alguém perde o telemóvel, o token deixa de funcionar, o colaborador está em viagem e não tem acesso ao segundo fator. Tudo isto vai acontecer. Por isso é importante ter processos claros para recuperar o acesso, sem cair em atalhos perigosos (como desativar MFA sem validações adicionais).

Qual a diferença entre MFA e autenticação sem palavra-passe?

Se excluirmos as palavras-passe, ainda estaremos a falar de MFA? Na verdade, sim. A MFA não exige que um dos fatores seja obrigatoriamente uma palavra-passe. Exige apenas dois ou mais fatores distintos.

Na MFA “tradicional”, o cenário típico é:

- Algo que a pessoa sabe (palavra-passe)

- Mais algo que a pessoa tem (código da app, SMS, token, etc.)

Na autenticação sem palavra-passe, a palavra-passe desaparece e entram outros pares de fatores, por exemplo:

- Dispositivo registado (algo que a pessoa tem)

- Mais biometria (algo que a pessoa é), como o rosto ou a impressão digital.

Ou seja, continua a haver autenticação multifator, mas sem o elemento mais frágil do modelo clássico: a palavra-chave. Assim, riscos ligados à reutilização de credenciais e a ataques de phishing são reduzidos e aproximamo-nos dos padrões mais avançados de autenticação forte.

Para explorar outras formas de proteger a sua empresa no dia a dia, pode também consultar o nosso espaço dedicado à segurança digital, onde reunimos conselhos práticos e ferramentas de cibersegurança.

Os conteúdos apresentados não dispensam a consulta das entidades públicas ou privadas especialistas em cada matéria.

Este artigo foi útil para si?

A sua opinião ajuda-nos a melhorar continuamente os conteúdos dos nossos artigos.

Gostaria de deixar uma sugestão específica?

Pode fazê-lo no campo de comentário abaixo.

Poderá ter interesse nestes artigos

-

Negócios & Empresas

Já ouviu falar em CEO Fraud? Veja como pode proteger a sua empresa

-

Finanças

Smishing: o que é e como detetar SMS fraudulentos

-

Negócios & Empresas

A importância da gestão de riscos e como preparar a sua empresa para o imprevisto

Informação de tratamento de dados

O Banco Santander Totta, S.A. é o responsável pelo tratamento dos dados pessoais recolhidos.

O Banco pode ser contactado na Rua da Mesquita, 6, Centro Totta, 1070-238 Lisboa.

O Encarregado de Proteção de Dados do Banco poderá ser contactado na referida morada e através do seguinte endereço de correio eletrónico: privacidade@santander.pt.

Os dados pessoais recolhidos neste fluxo destinam-se a ser tratados para a finalidade envio de comunicações comerciais e/ou informativas pelo Santander.

O fundamento jurídico deste tratamento assenta no consentimento.

Os dados pessoais serão conservados durante 5 anos, ou por prazo mais alargado, se tal for exigido por lei ou regulamento ou se a conservação for necessária para acautelar o exercício de direitos, designadamente em sede de eventuais processos judiciais, sendo posteriormente eliminados.

Assiste, ao titular dos dados pessoais, os direitos previstos no Regulamento Geral de Proteção de Dados, nomeadamente o direito de solicitar ao Banco o acesso aos dados pessoais transmitidos e que lhe digam respeito, à sua retificação e, nos casos em que a lei o permita, o direito de se opor ao tratamento, à limitação do tratamento e ao seu apagamento, direitos estes que podem ser exercidos junto do responsável pelo tratamento para os contactos indicados em cima. O titular dos dados goza ainda do direito de retirar o consentimento prestado, sem que tal comprometa a licitude dos tratamentos efetuados até então.

Ao titular dos dados assiste ainda o direito de apresentar reclamações relacionadas com o incumprimento destas obrigações à Comissão Nacional da Proteção de Dados, por correio postal, para a morada Av. D. Carlos I, 134 - 1.º, 1200-651 Lisboa, ou, por correio eletrónico, para geral@cnpd.pt (mais informações em https://www.cnpd.pt/).

Para mais informação pode consultar a nossa política de privacidade (https://www.santander.pt/politica-privacidade).